VPN

두 장치/네트워크 사이에 암호화된 개인 터널이 생성됨 -> VPN 덕분에 데이터를 도청하기 훨씬 어렵고 네트워크에 침입하는 경우에도 데이터가 암호화되기 때문에 해당 데이터에서 정보를 얻는 것은 거의 불가능

IPsec VPN

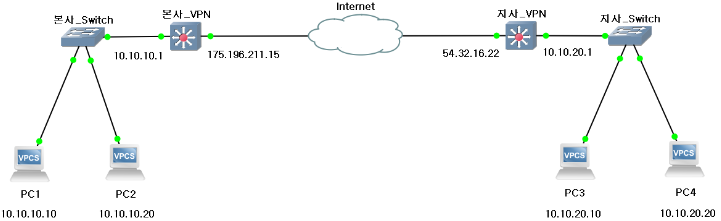

: (터널링 프로토콜) Site to Site방식으로 사용되는 VPN

비싼 전용 회선이 아닌 공인 인터넷(공인망)을 사용해 사설망과 사설망을 연결할 수 있어야 한다.

인터넷 프로토콜의 취약점인 데이터 암호화 문제를 해결, 공인 인터넷망을 지나가도 안전이 보장되어야 한다.

- 본사 네트워크와 지사 네트워크를 VPN으로 연결하는 방식

- 사설망-사설망끼리 연결할 때 사용

- 라우팅을 통해 상대편 네트워크로 이동

- 패킷 암호화함으로써 L3 단점인 데이터 암호화를 해결 => IPSec이라 불리는 터널링 프로토콜이 있기에 가능한 것.

- 패킷의 이동과 암호화는 전적으로 VPN이 책임진다. -> 패킷 이동과 암호화를 신경쓰지 않고 Routing을 통해 상대편 네트워크로 이동할 수 있음

더보기

PC1 -> PC3로 가려면,

default gateway를 10.10.10.1로 잡거나, 지사의 네트워크로 가기 위해 Next Hop을 10.10.10.1(VPN)로 잡는 것뿐

*출처 https://aws-hyoh.tistory.com/162

NAVER Cloud Platform IPsec VPN

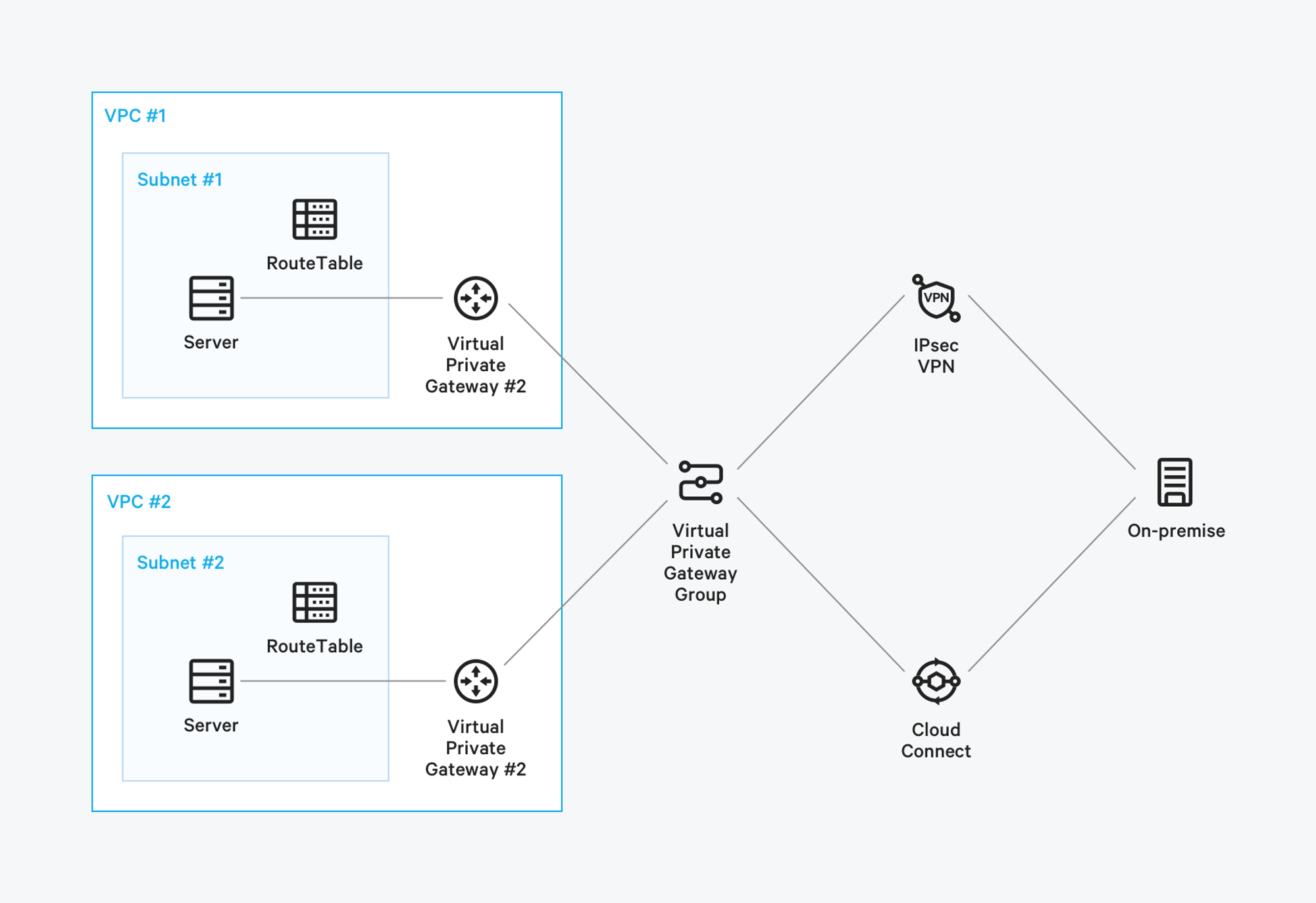

- Old Architecture

- New Architecture : VGW Group을 통해 하나의 회선을 여러 VPC와 공유

실습 - Oracle cloud, Ncloud간 IPsecVPN

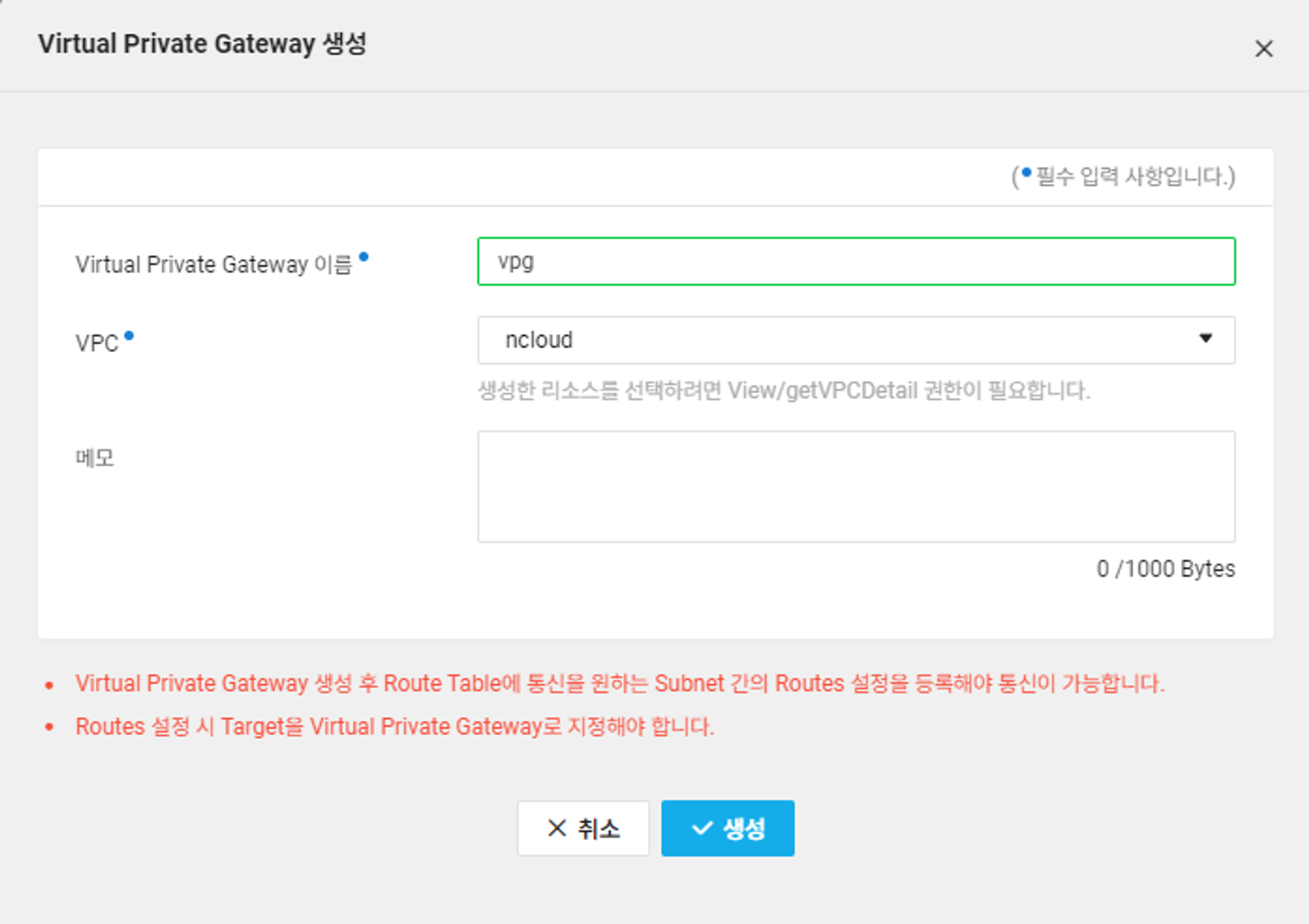

순서 : VPG - Route (ACG) - Config - IPsec VPN

설정 정보

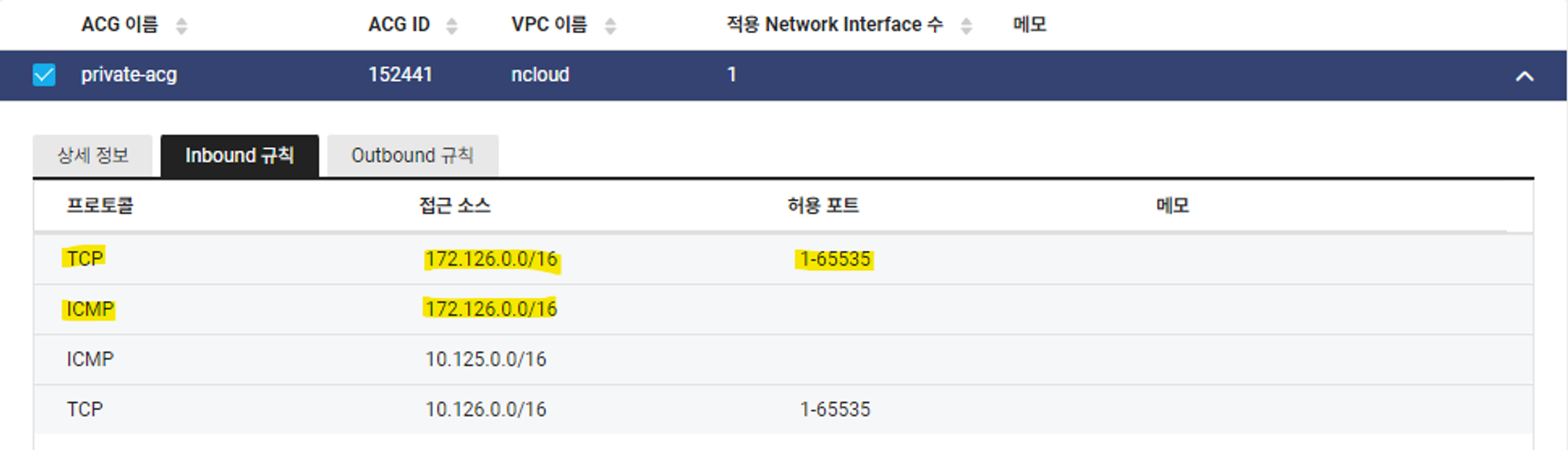

ACG

| 프로토콜 | 접근소스 | 허용포트 | 메모 | ||

| managed-acg | INBOUND | ICMP | 10.0.0.0/16 | ||

| TCP | 10.0.0.0/16 | 1-65535 | |||

| TCP | 219.251.16.138/32 | 22 | 0115_SSH_Open | ||

| OUTBOUND | TCP | 0.0.0.0/0 | 1-65535 | ||

| ICMP | 0.0.0.0/0 | ||||

| UDP | 0.0.0.0/0 | 1-65535 | |||

| private-acg | INBOUND | TCP | 172.126.0.0/16 | 1-65535 | |

| ICMP | 172.126.0.0/16 | ||||

| ICMP | 10.125.0.0/16 | ||||

| TCP | 10.126.0.0/16 | 1-65535 | |||

| OUTBOUND | TCP | 0.0.0.0/0 | 1-65535 | ||

| public-acg | INBOUND | TCP | 219.251.16.138/32 | 22 | |

| OUTBOUND | TCP | 0.0.0.0/0 | 1-65535 |

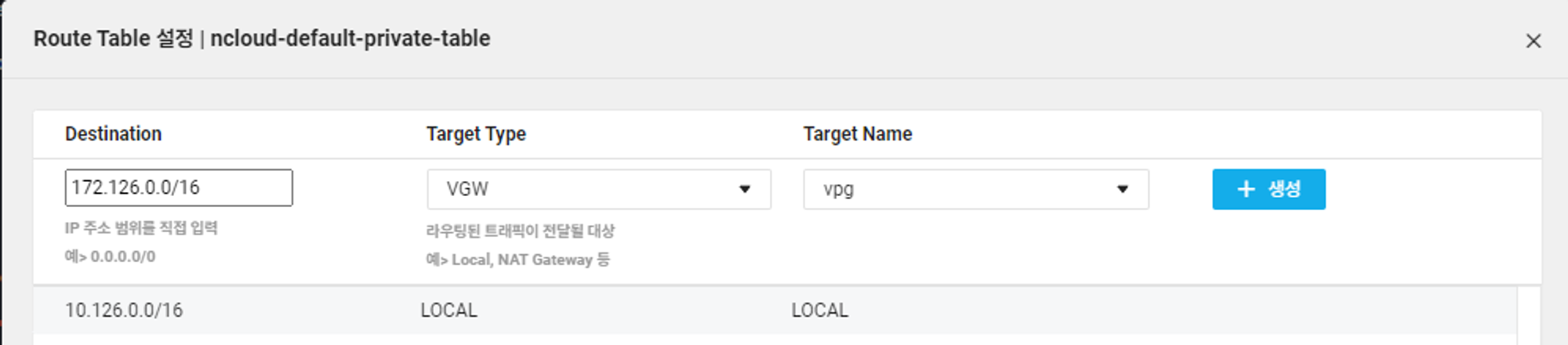

routetable

| 목적지 | Target 유형 | Target 이름 |

| 10.126.0.0/16 | LOCAL | LOCAL |

| 10.125.0.0/16 | VGW | vpg |

| 172.126.0.0/16 | VGW | vpg |

VPC / Subnet

| VPC CIDR | 10.126.0.0/16 | |

| Subnet(KR-1) | public | 10.126.10.0/24 |

| private | 10.126.20.0/24 |

| OCI VCN CIDR | 172.126.0.0/16 |

| On-Premise VCN CIDR | 192.126.0.0/16 |

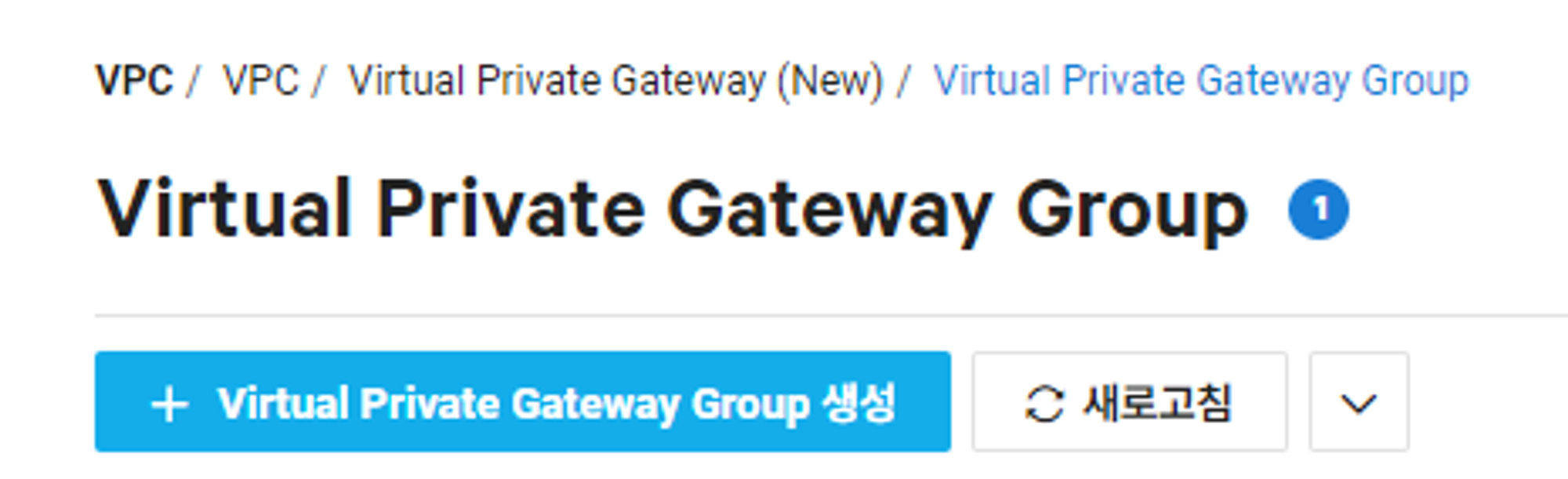

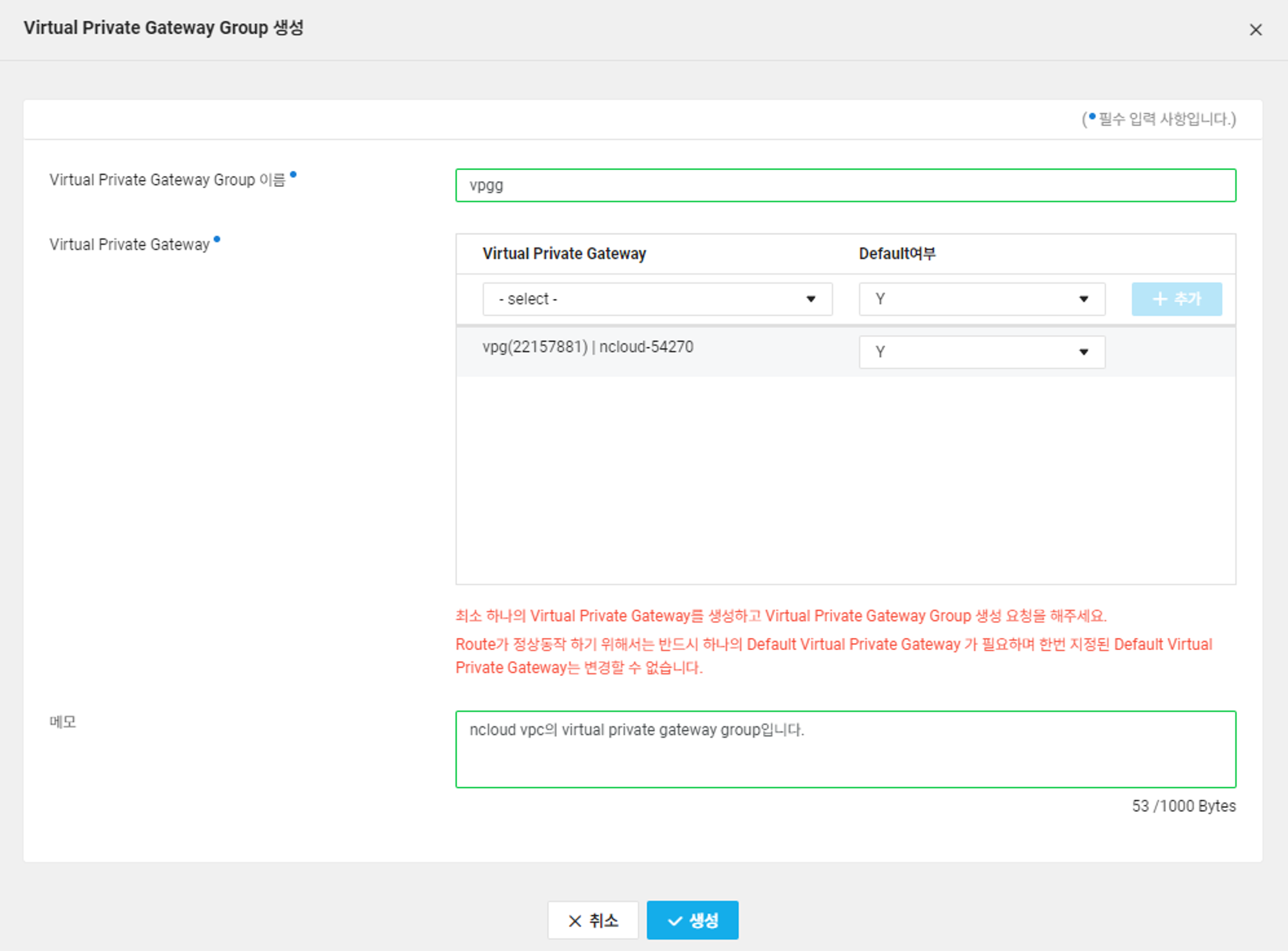

1. Virtual Private Gateway(VGW) 및 Virtual Private Gateway Group 생성

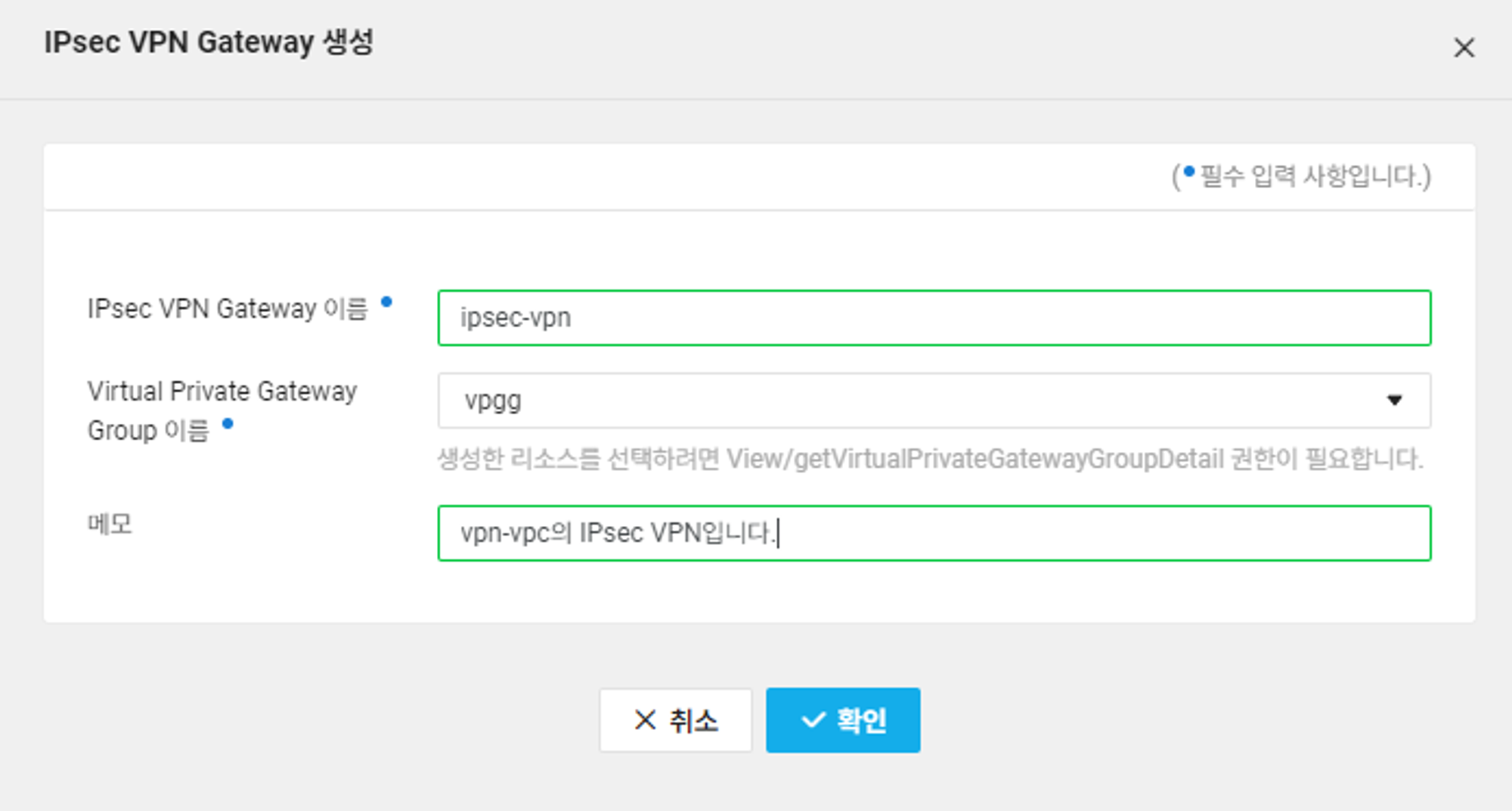

2. IPsec VPN gateway 생성

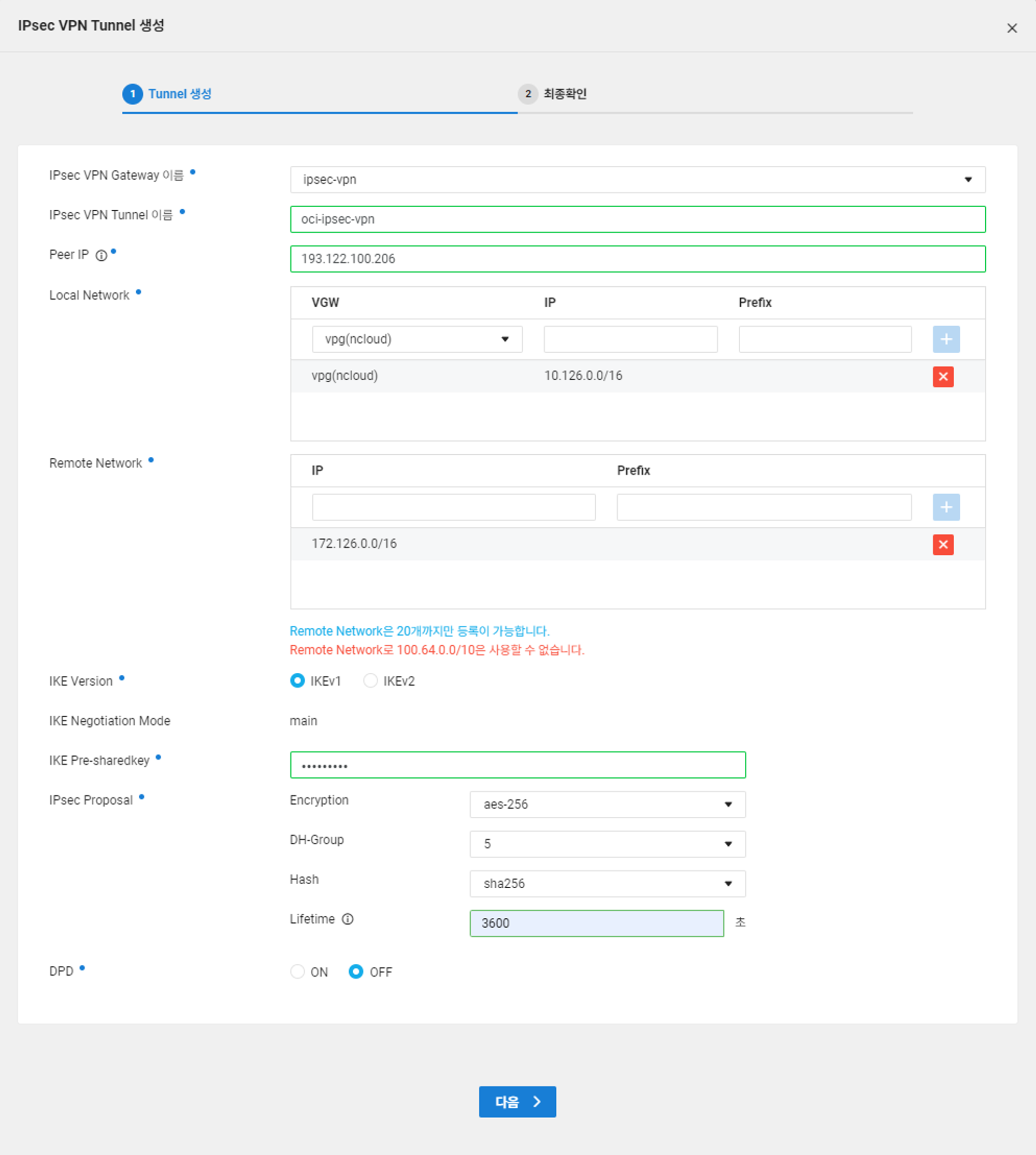

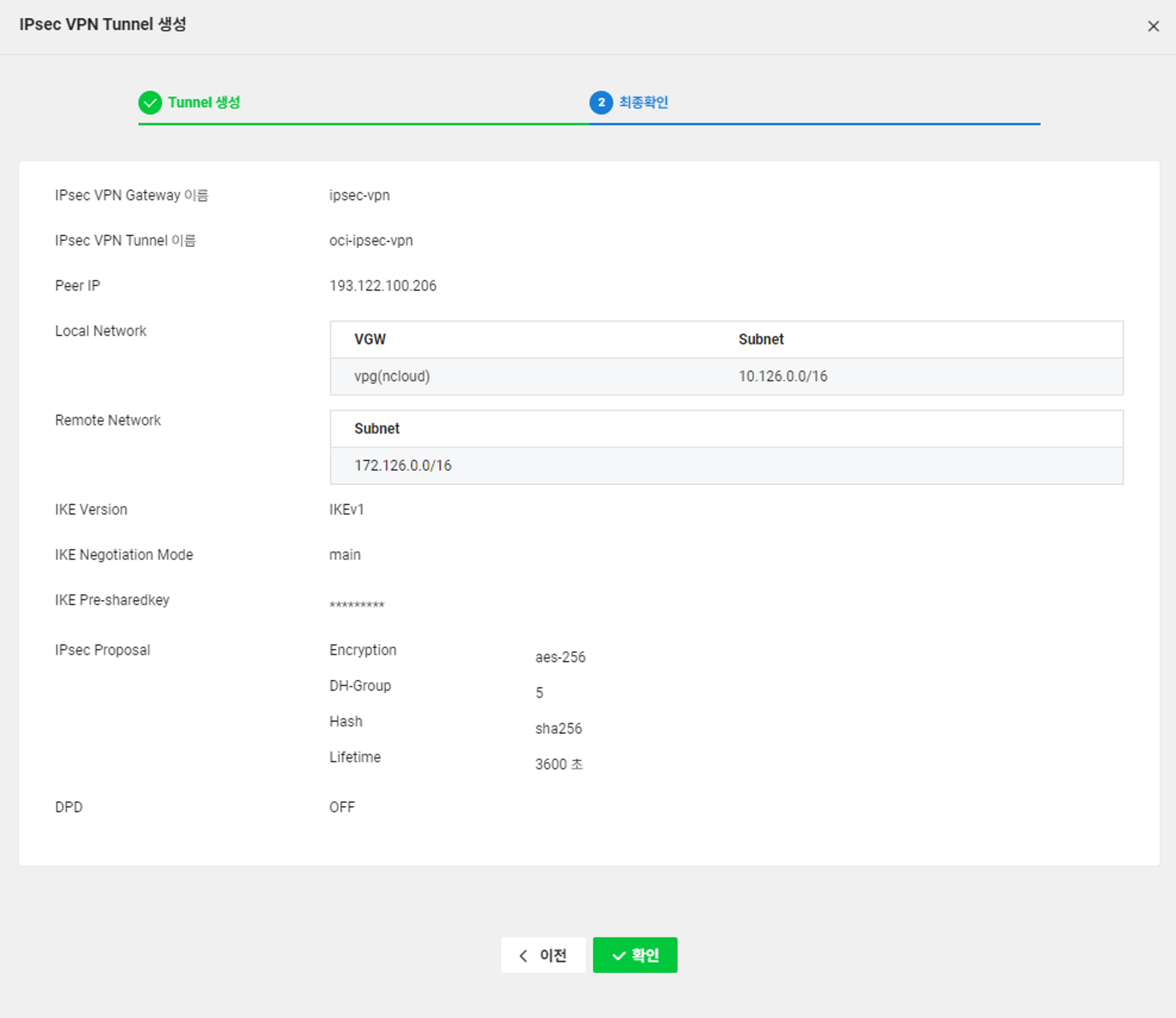

3. IPsec VPN Tunnel 생성

- Peer IP: 고객 VPN 게이트웨이의 공인 IP(상대방쪽; CPE)

- local network: IPsec VPN Tunnel로 통신하는 서브넷 정보(본인 VPC CIDR)

- remote network: IPsec VPN Tunnel로 통신하는 고객 네트워크 정보(상대방 VPC CIDR)

Peer IP: Oracle ipsec vpn ip

Local Network: 자신의 VPC CIDR

Remote Network: OCI VCN CIDR

3-1. private 라우트 테이블/ACG 수정

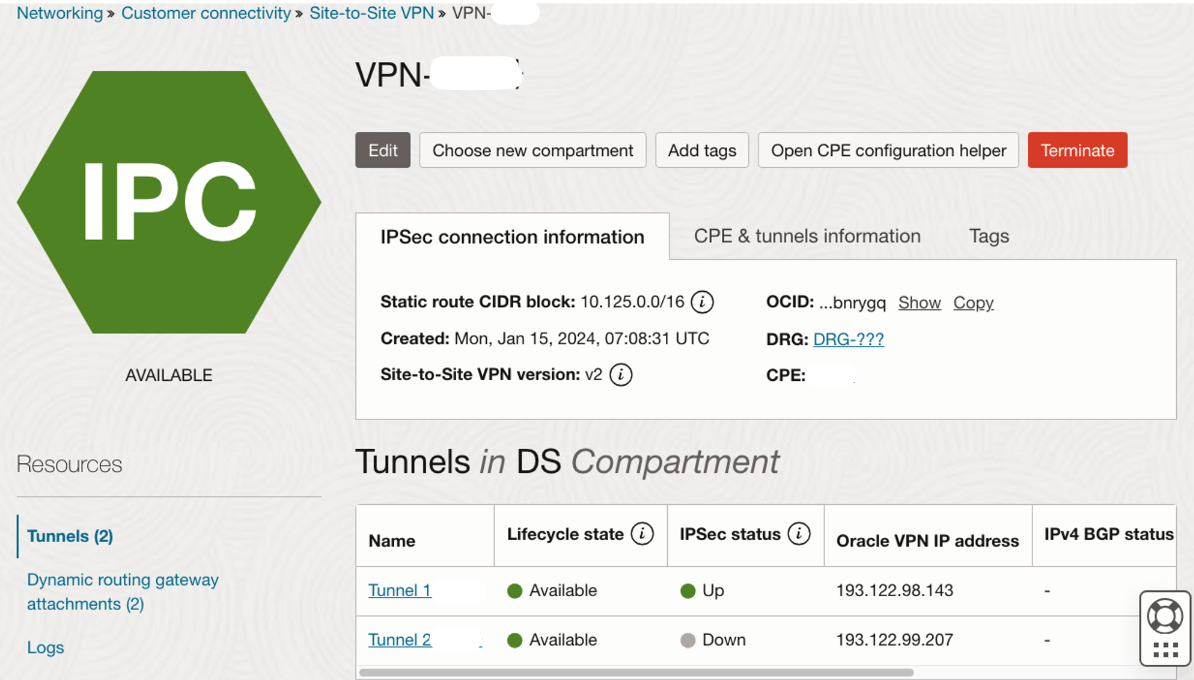

Oracle console에서 VPN 연결된 모습 확인

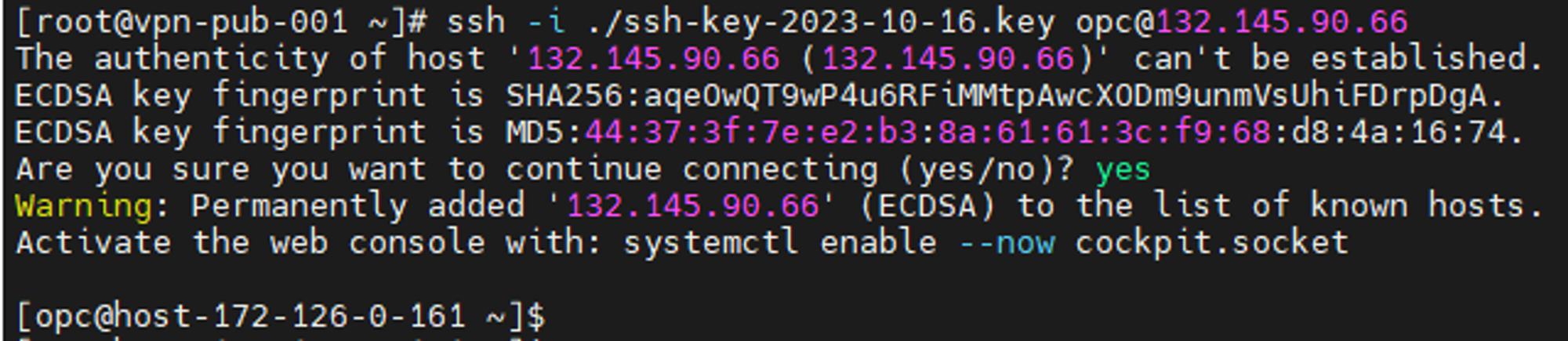

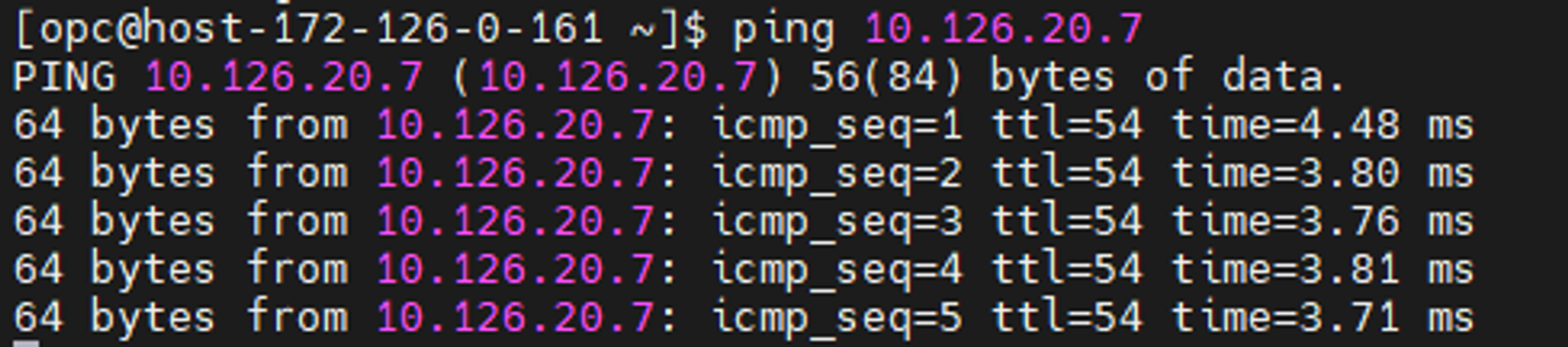

4. Oracle cloud 서버 접속 후, Ncloud private 서버로 ping 테스트

orcle cloud 서버

| 공인 IP | 사설 IP |

| 132.145.90.66 | 172.126.0.161 |

Ncloud private 서버

| 사설 IP | 10.126.20.7 |

'교육' 카테고리의 다른 글

| [Ncloud] Prometheus, Grafana (0) | 2024.01.17 |

|---|---|

| [Ncloud] Onpremise - Ncloud IPSecVPN 연동 (0) | 2024.01.17 |

| [AWS] S3, CloudFront (0) | 2024.01.09 |

| [AWS] Auto Scaling 실습 (0) | 2024.01.08 |

| [NCP_실습] NKS (0) | 2023.12.12 |